장애내용

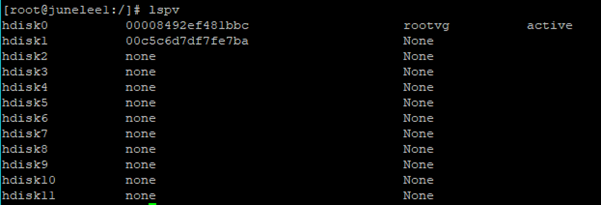

기존 OS미러링(hdisk0, hdisk1) 으로 구성하여 서비스를 운영중인 시스템에서 디스크 장애(hdisk1)가 발생하였습니다.

1. errpt 명령어로 확인하였을때 hdisk1 [DISK OPERATION ERROR] 가 발생한것 을 확인하였습니다.

2. VG 미러링 상태를 확인하였을때 LV상태가 open/syncd(정상)상태에서 open/stale(비정상)상태로 변경된 것을 확인하였습니다.

조치방법

1. 미러링 해제 작업

- smitty unmirrorvg 명령어로 장애디스크(hdisk1) 선택 후 실행해줍니다.

- VG 상태확인 : PVs 가 1로 변경되었고 hdisk1에는 lv가 존재하지 않는것 을 확인 할 수 있습니다.

2. 장애디스크(hdisk1) 제거

- rootvg 에서 장애디스크(hdisk1) 를 제거 해줍니다.

3. 장애디스크(hdisk1) 교체 작업

- diag > Task Selection > Hot Plug Task > SCSI and SCSI RAID Hot Plug Manager > Replace/Remove a Device Attached to an SCSI Hot Swap Enclosure Device 메뉴로 들어가줍니다.

- 교체할 디스크 물리적 위치와 OS에 인식단 Device(hdisk1) 이름을 확인 한 후 교체를 진행합니다.

- 해당화면에서 디스크 선택 후 엔터를 하면 rmdev 명령어가 실행되며, 물리적 위치에 주황색 LED가 표시됩니다.

- 장애 디스크 제거 후 신규(new) 디스크로 교체해주고 엔터를 입력하면, 교체가 완료됩니다.

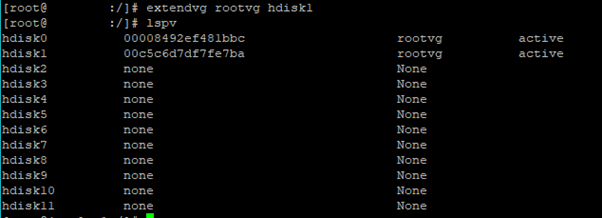

4. 신규(new) 디스크 인식 및 rootvg 미러링 작업

- 신규 디스크가 hdisk1 디바이스명으로 인식 된것 을 확인합니다.

- hdisk1 디바이스를 extendvg 명령어를 사용하여 rootvg에 추가해줍니다.

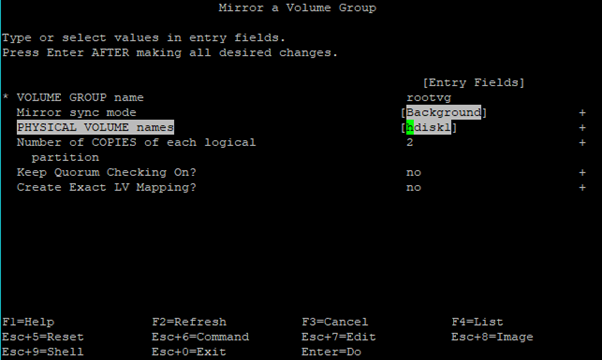

- smitty mirrorvg 명령어로 미러링을 진행합니다.

5. OS 미러링 확인 및 bootlist 설정

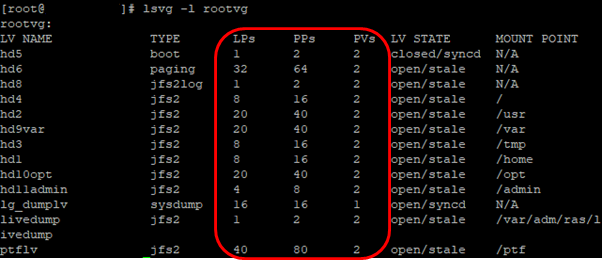

- PVs 가 1에서 2로 변경된것을 확인 할 수 있습니다.

- 또한 LV상태를 확인 하였을때 open/stale 로 확인되며, 시간이 지나면 open/syncd 로 변경됩니다.

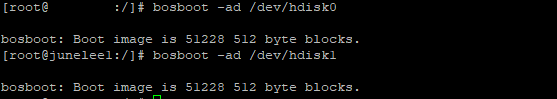

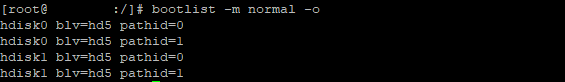

- 부트이미지를 hdisk0, hdisk1 디바이스에 생성해줍니다.

오늘은 디스크 장애 상황에 조치하는 방법에 대해서 알아 보았습니다.

감사합니다.

'IBM시스템 > 장애이슈' 카테고리의 다른 글

| [장애이슈] TTYHOG OVER-RUN(0873CF9F) 에러 (0) | 2023.08.09 |

|---|---|

| [장애이슈] AIX errpt 명령어 에러 출력내용 오류 수정 (0) | 2022.08.18 |

| [장애이슈] EMX0 EEH(Enhanced I/O Error Handling) Error 조치방법 (0) | 2022.07.29 |

| [장애이슈] SSH 키 인증 방식 변경(ssh-rsa > ecdsa) 에 따른 서비스 장애 (0) | 2022.04.24 |

| [장애이슈] HMC Reference Code 0569 부팅 장애 (0) | 2022.03.12 |