안녕하세요.

오늘은 IBM시스템의 UAK 개념에 대해서 알려드리겠습니다.

UAK(Update Access Key) 란?

POWER8(이상) 서버에는 시스템 펌웨어 업데이트가 시스템에 적용될 때 확인되는 UAK가 포함되어 있습니다.

UAK에는 만료 날짜가 포함되어 있고, 시스템 펌웨어 업데이트에는 릴리스 날짜가 포함되어 있습니다.

시스템 펌웨어 업데이트 적용을 시도할 때 펌웨어 업데이트 릴리스 날짜가 업데이트 액세스 키 만료 날짜를 지난 경우 업데이트가 처리되지 않습니다.

UAK값은 신규 시스템이 납품되고 3년 Warrenty 기간(정확하지않음) 동안 유효합니다.

그 이후 "업데이트 액세스 키"가 만료일이 다가옴에 따라 아래 HMC 메시지 화면이 표시됩니다.

이 화면은 "액세스 키 업데이트"가 만료되기 30, 20, 10, 5, 4, 3, 2, 1일 전에 표시됩니다.

그 이후 UAK가 만료가 되면 아래와 같은 HMC 메시지 화면이 표시됩니다.

그렇다면 언제 새로운 UAK갱신 작업이 필요할까요?

시스템 펌웨어 업데이트 작업을 하기 전 만료된 업데이트 액세스 키를 교체해야 합니다

UAK값을 갱신하지 않고 시스템 펌웨어 업데이트 작업을 할경우 아래와 같은 에러가 발생합니다.

UAK(Update Access Key) 만료 날짜 확인

현재 시스템의 UAK 만료날짜를 확인하는 방법은 3가지가 있습니다.

첫번째로는 시스템이 HMC가 연결된 환경에서 ASM(Advanced System Managent)에 접속하면

UAK 만료날짜를 확인할 수 있습니다.

표시한 내용과 같이 ASM화면에서 Exp Date 날짜를 확인이 가능합니다.

두번쨰 방법으로는 HMC에 SSH로 접속한후 lslic 명령어로 확인이 가능합니다.

마지막 방법으로는 아래 주소에서 UAK만료날짜를 확인할 수 있습니다.

https://www.ibm.com/servers/eserver/ess/index.wss

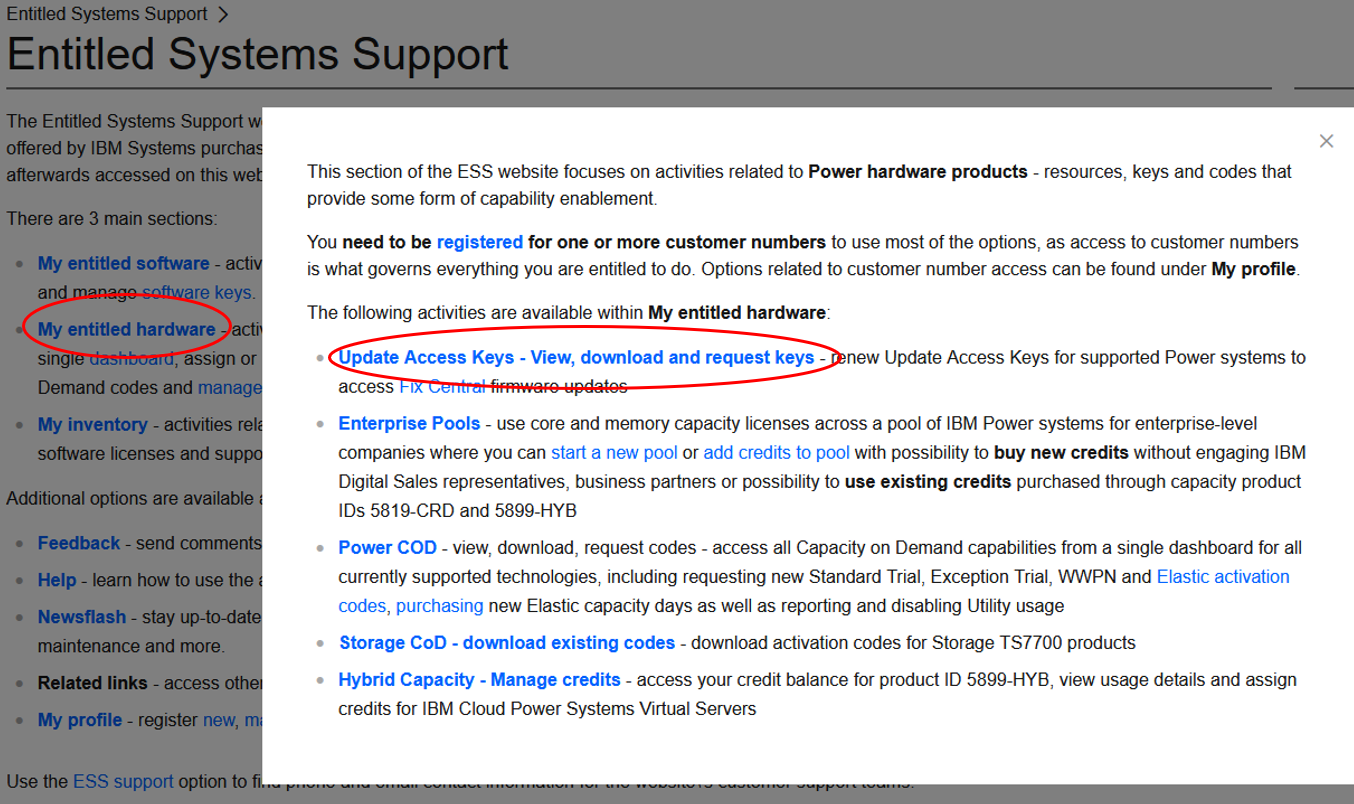

해당 사이트 접속 후 로그인을 해줍니다.

로그인 후 My entitle hardware > Update Access Key 메뉴로 들어갑니다.

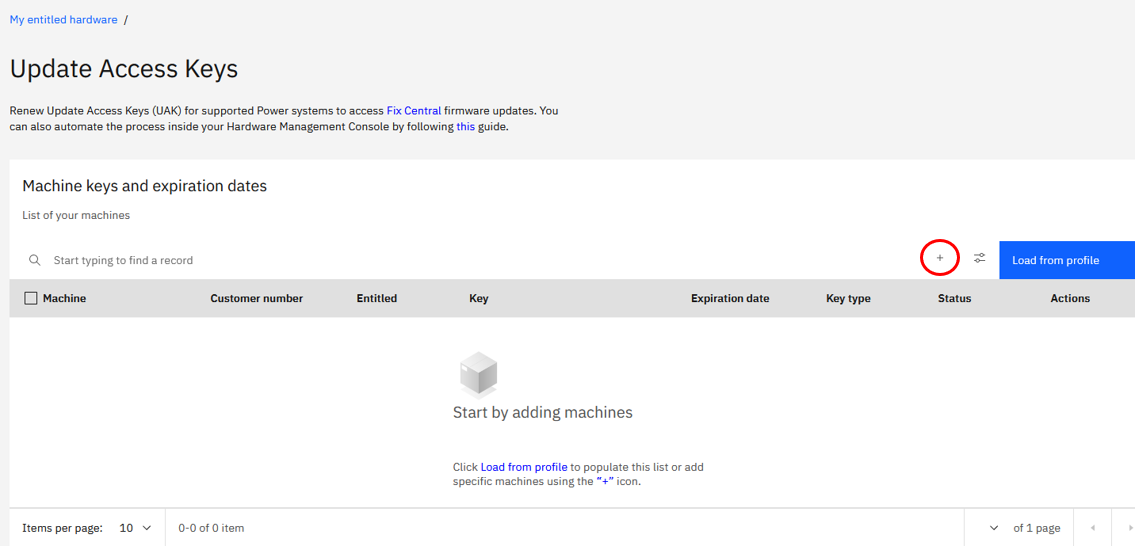

add in single machine or upload a list (+버튼) 을 눌러줍니다.

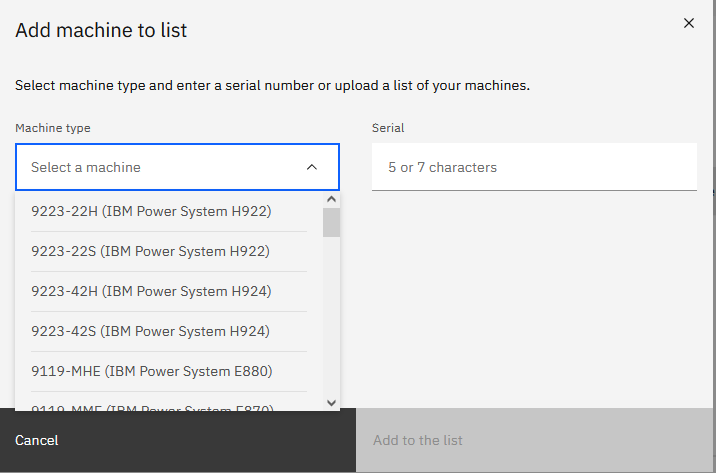

화면에서 만료날짜를 확인할 시스템의 Machine Type 과 Serial Number 를 입력하고 Add 를 눌러줍니다.

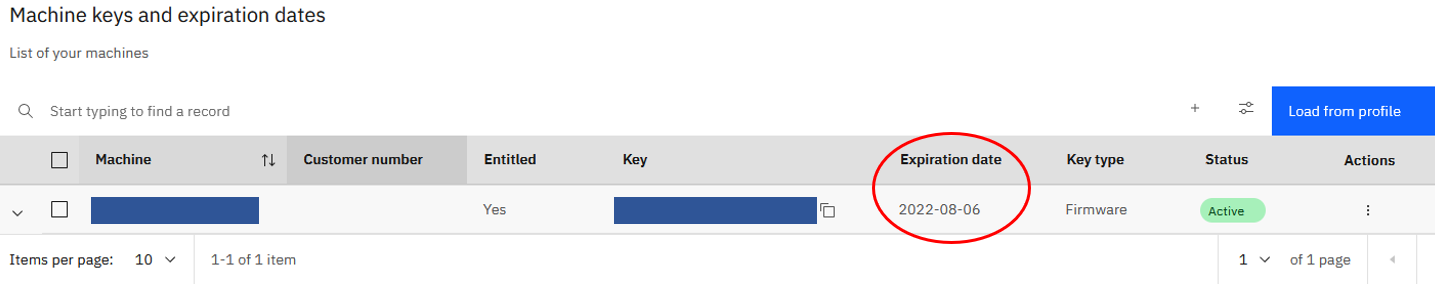

화면과 같이 현재 Expiration date를 확인할 수 있습니다.

다음에는 UAK키값을 갱신하는 방법에 대해서 작성하도록 하겠습니다.

감사합니다.

'IBM시스템 > HMC' 카테고리의 다른 글

| [HMC] Update Access Key(UAK) 값 갱신 및 시스템 적용 방법 (0) | 2022.08.09 |

|---|---|

| [HMC] windows dd를 이용한 Bootable USB 장치 생성(V9 R2 M950 Recovery 이미지) (0) | 2022.04.13 |